Für meinem Beitrag -> Raspberry Pi 3 und IP-Kameras zur Videoüberwachung habe ich mit billigen Kameras von Digoo experimentiert, die sehr kreativ eigene Netzwerkverbindungen zu Servern in China aufbauen sofern man keine Eingriffe in das embedded Linux vornimmt. Will man diese Kommunikation unterbinden, weil man den kommerziellen Service des Herstellers nicht nutzen will und auf chinesische Zuschauer verzichten kann, gibt es verschiedenen Möglichkeiten, unter anderem ein Subnetz für Zuhause. Viele Router bieten die Möglichkeit, den Kameras trotz DHCP die immer gleiche IP-Adresse zuweisen zu lassen und den Netzwerkverkehr über die WAN-Schnittstelle für diese IP-Adressen einfach komplett zu sperren. Als Workaround tut es hier auch die Kindersicherung.

Etwas mehr Möglichkeiten hat man, indem man für die Kameras und das Aufzeichnungsgerät (PC, Raspberry oder NAS) ein eigenes Netzwerk aufbaut und sein Heimnetz damit segmentiert. Dazu möchte ich zunächst auf die Grundlagen kurz eingehen, damit auch blutigen Anfängern eine Umsetzung gelingt und mich deswegen auch auf IP4-Adressen beschränken.

Hinweis: Was ich hier beschreibe ist keine DMZ, auch keine echte Netzsegmentierung, sondern eine Billig-Lösung, um risikobehafteten Geräten das Schnüffeln im eigentlichen privaten Netz zu erschweren!

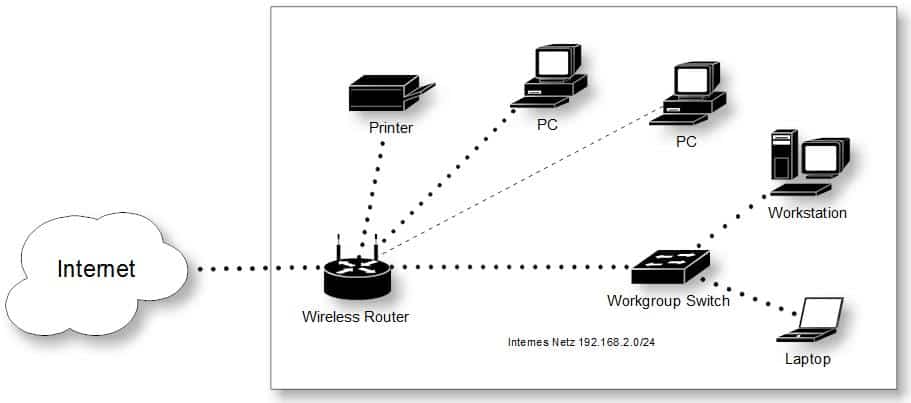

Das Netzwerk zuhause ist in der Regel sternförmig aufgebaut, d.h. alle Geräte des Haushalts kommunizieren per LAN oder WLAN mit einem Router, der die Datenpakete im internen Netz weiterleitet oder wenn es sich um keine interne IP-Adresse handelt, über seinen WAN-Port ins Internet schickt. Dabei befinden sich alle Geräte im gleichen Adressraum, der üblicherweise IP-Adressen 10.10.x.y oder 192.168.x.y hat. Das x wird ebenfalls belegt, so dass mit y für jeden Adressbereich 254 IP-Adressen zur Verfügung stehen.

BTW: Stößt man auf eine Angabe 192.168.0.0/24, so handel es sich um eine Range (Bereich) an IP-Adressen, den man in anderer Schreibweise als 192.168.0.0/255.255.255.0 auch mit IP-Raum und Netzmaske angeben kann. Es handelt sich nur um eine verkürzte Schreibweise von IP-Adresse und Netzmaske, mit der definiert wird, wie viele freie IP-Adressen zur Verfügung stehen. Da jede der vier Zahlen einer IP-Adresse mit einem Byte darstellt werden kann, könnte man die Netzmaske in diesem Beispiel auch binär als 11111111.11111111.11111111.0 anstatt 255.255.255.0 schreiben. Diese 3 Gruppen gesetzter Bits ergeben 3 mal 8 gesetzte Bits und damit 24.

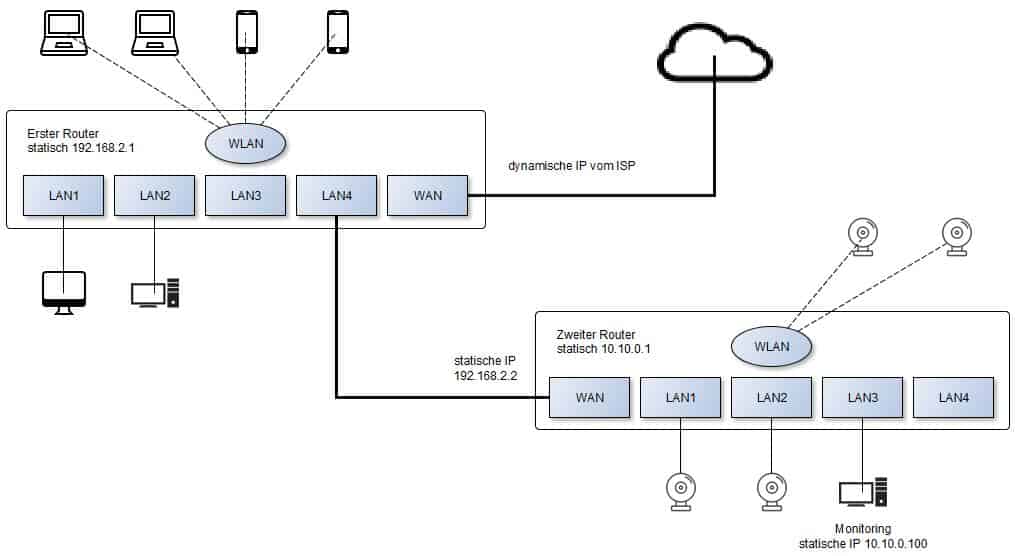

Möchte man nun ein zweites Netz für die Videoüberwachung oder für „gefährliche Geräte“ wie alte XP-Rechner verwenden, reicht ein weiterer Router aus, der z.B. dem Adressbereich 10.10.0.0/24 zugeordnet wird. Die IP-Kameras werden nun per LAN oder WLAN mit diesem Router verbunden und als WAN-Adresse des Routers (bei manchen Geräten auch ISP für Internet-Service-Provider) wird die IP-Adresse des mit dem Internet verbundenen Routers angegeben. Die LAN-IP-Adresse des zweiten Router wird auf statisch gestellt und kann z.B. 10.10.0.1 lauten. Um aus dem ersten Netz den zweiten Router immer unter der gleichen IP-Adresse zu erreichen, muss auch die WAN-IP auf statisch gestellt werden und kann in diesem Beispiel 192.168.2.2 lauten.

Im Detail sieht das für die Überwachungskameras und den Raspberry mit der Überwachungssoftware motion dann so aus:

Damit sind die beiden Netze zunächst getrennt und Geräte des einen Netzes können nicht mehr auf Geräte des anderen Netzes zugreifen.

Allerdings hat das Subnetz noch die Verbindung ins Internet, die man man auf dem Subnetz-Router für die Kameras kappen kann. Damit ist das primäre Ziel erreicht, die Kommunikation des Subnetzes mit dem ersten Netz und dem Internet zu unterbinden.

Die Verbindung der beiden Router wird so konfiguriert, dass man aus dem Netz des ersten Routers den Monitoring-Rechner erreicht, um die gespeicherten Aufnahmen abzurufen oder ihn zu warten. Für den Monitoring-Rechner ist dazu eine statische IP-Adresse sinnvoll, um die Port-Weiterleitungen für den jeweiligen Dienst einrichten zu können.

Je nach Bedarf kann man auch FTP- oder SSH-Verbindungen zwischen den beiden Netzen zulassen und zur Erhöhung der Sicherheit auch mit der MAC-Adresse des Rechners verknüpfen, der dafür verwendet wird. Soll der Monitoring-Rechner auch von extern erreicht werden können, hilft ein DynDNS-Dienst wie selfhost.eu, um den ersten Router zu erreichen und über eine weitere Portweiterleitung auf den Subnetz-Router zu gelangen.

1 Comment