Im Laufe der letzten Jahre hat QNAP aus Gründen der Sicherheit etliche Apps aus dem App-Store genommen und die direkten Zugriffsmöglichkeiten auf das Betriebssystem für den normalen Anwender eingeschränkt. Für eine Fehleranalyse musste ich mit WireShark den Verkehr auf einer Netzwerkschnittstelle untersuchen. Dazu habe ich mit tcpdump Log-Files erstellt, die ich dann auswerten konnte.

Ich beschreibe hier die Schritte zur Installation von tcpdump auf einer QNAP NAS TS-677. Grundsätzlich sollte das aber auch auf anderen QNAP-Geräten so funktionieren, wobei ich dafür natürlich keine Haftung übernehme.

Um Fremdpakete installieren zu können, wird zunächst Entware-ng installiert.

Installation von Entware-ng

Es gibt für die unterschiedlichen Architekturen jeweils -> eigene Pakete, oder -> hier von pkg.entware.net ein Paket, das die Architektur selbstständig erkennt. Verbindet man sich mit dem Browser auf das Admin-Frontend der QNAP, dann findet man im App-Center rechts oben ein Icon für die manuelle Installation von Apps. Das Paket hat keine Signatur, so dass man den Entwicklern vertrauen muss.

Installation von tcpdump

Nach der erfolgreichen Installation muss man sich vom Admin-Frontend mindestens abmelden und wieder neu anmelden. Vom Client-Rechner verbindet man sich jetzt via SSH mit der NAS.

:~$ ssh <Admin-Account>@<IP_Adresse_der_NAS>

Die Paketliste von Entware-ng sollte man vorher noch updaten und dann ist die Installation von tcpdump simpel.

[-] # opkg update [-] # opkg upgrade [-] # opkg install tcpdump

Auf diese Weise können auch alle anderen Pakete installiert werden, die in der -> Paketliste angegeben sind. Als Alternative zu tcpdump bietet sich auch snort an.

Log-Datei mit tcpdump erstellen

Hier ist es wichtig, dass man für den SSH-Zugang eine andere Schnittstelle auf der QNAP verwendet, da man sonst einen Loop erzeugt, da der SSH-Verkehr ebenfalls über die zu überwachende Schnittstelle läuft. Startet man tcpdump auf der QNAP von der lokalen Konsole, hat man das Problem natürlich nicht. Die Log-Datei kann man für den gesamten Netzwerkverkehr an der QNAP-Netzwerkschnittstelle z.B. mit

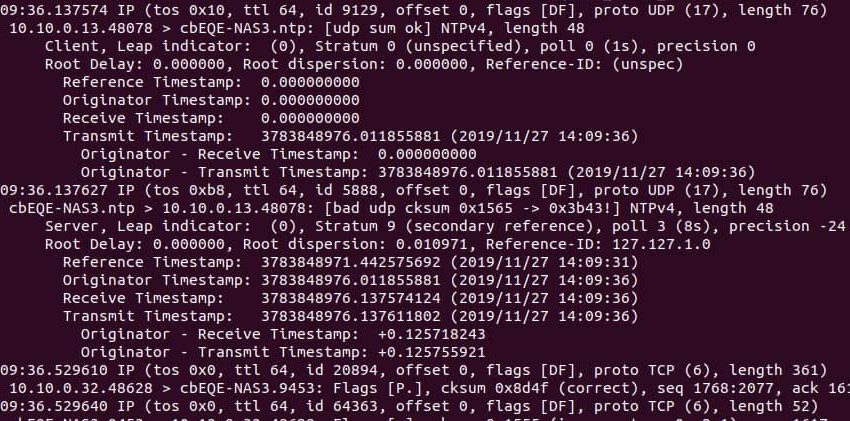

[-] # tcpdump -vv -i eth1 net 192.168.0.0/24 > /share/log/tcpdump_20191126.log

in eine Datei schreiben und später mit WireShark auswerten. Die Bezeichnung der vorhandenen Schnittstellen findet man bei aktuellen Versionen mit:

[-] # tcpdump -D 1. eth0 [Up, Running] 2. eth1 [Up, Running] 3. any (Pseudo-device that captures all interfaces) [Up, Running] 4. lo [Up, Running, Loopback] 5. eth2 [Up] 6. eth3 [Up] [-] #

Die Syntax von tcpdump wird ausführlich auf der -> Manpage und -> hier mit Beispielen beschrieben.

Ähnliche Beiträge:

-> Veeam Backup für Linux via Konsole

-> Ubuntu – Fehlerbehebung und Tipps

1 Comment